本文深度剖析Shopee账户通过邮箱登录时可能出现的二次验证(2FA)绕过风险,揭示其背后的技术原理与潜在安全威胁,并从平台防护机制、用户操作规范及应急处理三个维度提出全面防护策略。理解这些漏洞的本质,对提升账户安全至关重要。

双因素认证机制原理及其在Shopee邮箱登录中的应用

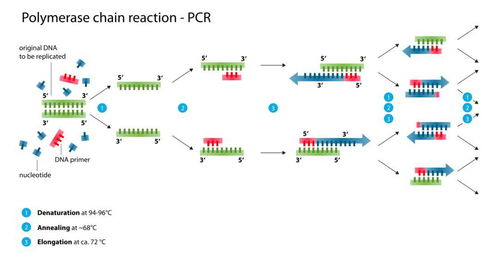

Shopee作为东南亚领先的电商平台,其邮箱登录流程严格依赖双因素认证机制提升账户安全。当用户通过注册邮箱尝试登录时,系统验证邮箱密码的正确性,随后会向绑定的手机或认证APP发送一次性动态验证码。此设计旨在构成“密码+验证码”的双重防护壁垒。技术层面,该流程涉及密钥分发系统(KDS)与时间同步算法,确保验证码的时效性与唯一性。该机制的实施效果高度依赖用户设备的系统时间准确性、网络通信稳定性以及短信网关的安全防护强度。若用户手机未开启国际漫游、系统时间误差超过允许阈值,或遭遇区域性短信通道阻塞等复杂情况,可能导致二次认证流程在实际执行中出现逻辑断层。

Shopee邮箱登录二次认证环节的潜在绕过路径与漏洞分析

在用户完成首次邮箱密码验证后到二次验证码输入前的关键时间窗口,存在会话令牌(Session Token)被截获的风险。黑客通过ARP欺骗、恶意WiFi热点或DNS劫持等手段,可在用户不知情时窃取临时授权凭证。此时攻击者通过伪造的IP包头信息与原始会话ID绑定,构造出合法的后续请求直接越过验证码输入环节。

安全研究人员发现,当用户连续触发多次登录请求时,系统可能因并发处理机制导致认证状态同步异常。在首次验证失败后立即发起二次登录尝试,某些服务节点的会话状态缓存可能错误保留上轮验证的已授权标记。这种时序竞态条件(Race Condition)若配合特定网络延时操作,可诱导系统跳过二次验证步骤直接进入账户中心。

通过浏览器插件漏洞或XSS攻击注入恶意脚本,可篡改前端认证流程的JavaScript逻辑。当用户正常输入验证码时,脚本拦截该请求并替换为预设的“跳过验证”指令,利用后端API接口对非常规参数的兼容性实现强制登录。这种攻击对未及时更新浏览器内核或禁用脚本防护插件的用户威胁极大。

全面加固Shopee账户安全的策略矩阵

Shopee需实施动态令牌绑定机制,将二次验证码与设备硬件指纹、登录地GIS坐标进行多维绑定;部署AI驱动的异常行为分析引擎,实时监控同一账户在不同地理位置的连续登录行为;重构会话管理架构,引入量子加密传输协议确保令牌传输安全;严格实施API调用频率限制与参数校验规则,阻断非法操作请求。

强烈建议用户启用TOTP(基于时间的一次性密码)验证器替代短信验证码,推荐使用Google Authenticator或Authy等应用;定期在账户安全中心检查登录设备清单,及时移除可疑设备;为邮箱设置高强度独立密码并启用邮箱服务商的双重验证;安装权威的网页防护插件如NoScript阻止恶意脚本注入。

当发现账户异常登录时,立即在账户安全中心执行“全局登出”操作终止所有活跃会话;通过官方客服渠道提交安全事件报告,需提供异常登录时间、IP归属地等关键证据;启动资金保护机制冻结钱包转账功能;若涉及资金损失,应立即向当地网警报案并获取立案回执,作为后续索赔依据。

电商账户安全是数字经济时代的核心防线。本文揭示的Shopee邮箱登录二次认证漏洞,既警示平台需持续优化认证体系架构,更提醒用户必须建立主动防护意识。通过实施“平台技术升级+用户行为规范+法律救济通道”三位一体的安全生态,方能有效抵御日新月异的网络攻击手段,守护数字资产安全。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

相关文章

暂无评论...