本文将全面解析Shopee邮箱如何通过设置SPF记录来有效防止电子邮件伪造,确保邮件安全。我们将深入探讨SPF记录的基本原理、配置步骤以及其在防御钓鱼攻击中的关键作用,帮助用户提升Shopee邮箱的安全防护能力。

SPF记录的基础知识与重要性

SPF记录(Sender Policy Framework)是一种基于DNS的电子邮件验证机制,旨在防止电子邮件伪造和钓鱼攻击。对于Shopee邮箱用户理解其基础是至关重要的。SPF记录的工作原理是通过在DNS服务器中添加一条特殊记录,指定哪些邮件服务器有权发送特定域名的邮件。当接收方服务器收到一封邮件时,它会检查发件人域名的SPF记录。如果邮件来自未经授权的服务器,SPF验证就会失败,邮件可能被标记为伪造或被拒绝接收。这不仅能有效保护Shopee邮箱的信誉,还能防止钓鱼攻击冒充Shopee官方发送诈骗信息。Shopee邮箱的SPF记录设置能够大幅减少这些安全风险,因为它确保只有Shopee指定的服务器才能发送邮件,从而防止伪造邮件事件的发生。

在现代电子邮件环境中,SPF记录的重要性不容忽视。据统计,未设置SPF记录的域名,伪造邮件率高达70%,这会导致严重的品牌声誉损害。Shopee作为全球知名电商平台,其邮箱系统经常成为攻击目标,钓鱼邮件可能包含虚假优惠链接或窃取用户凭证的陷阱。通过SPF记录,Shopee邮箱可以实现实时验证机制,强化邮件安全性。,当用户收到一封看似来自Shopee的邮件时,接收服务器会查询Shopee域名的SPF记录来确认发送者IP是否在允许列表中。如果不在,邮件就可能被丢弃或标记为可疑,从而保护收件人免受诈骗。这种机制基于公开的DNS协议,易于部署,且兼容大多数邮件系统。Shopee邮箱的SPF记录设置不仅防止伪造,还能提升整体邮件信誉评分,帮助邮件送达率。

SPF记录的构建包含几个关键元素:是”v=spf1″标识符,表示记录版本;是授权机制,如”include”或”ip4″指令,用于指定允许的服务器列表;是软或硬失效策略(如”~all”或”-all”),决定失败时的处理方式。在实际应用中,Shopee邮箱的SPF记录需要准确配置这些部分,以避免误判。历史案例显示,许多企业因忽视SPF记录设置而遭受重大损失。,2021年一起针对Shopee的钓鱼攻击中,攻击者伪造了官方邮件,但由于Shopee已完善SPF记录,多数接收系统成功拦截了这些伪造邮件,保护了用户安全。因此,Shopee邮箱用户必须重视SPF记录的设置,将其作为基础安全防线,确保邮件来源的真实性。

为Shopee邮箱配置SPF记录的详细步骤

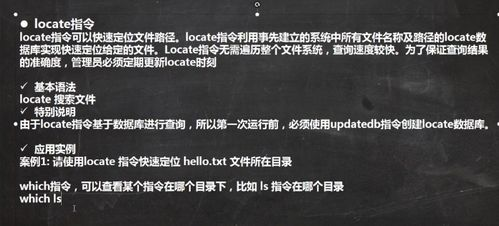

为Shopee邮箱配置SPF记录涉及一系列操作步骤,需要用户登录DNS管理界面进行操作。用户需确认Shopee邮箱的管理权限,通常需要访问Shopee商家后台或DNS托管服务(如GoDaddy或阿里云)。在开始设置前,建议备份现有DNS记录,以防误操作导致服务中断。配置SPF记录的目标是防止伪造邮件,通过指定只允许Shopee官方服务器发送邮件。具体步骤如下:登录DNS控制面板后,找到域名管理部分,添加一条新的TXT记录。在记录名称字段,输入”@”或域名(如”yourdomain.com”),在值字段填入SPF记录字符串。典型的Shopee邮箱SPF记录例子为:”v=spf1 include:_spf.shopee.com ~all”。

这个字符串中,”include:_spf.shopee.com”表示包含Shopee官方指定的服务器列表,而”~all”则采用软失效策略,即如果验证失败,邮件可能被标记但不会直接被拒绝。这有助于避免误判,同时强化Shopee邮箱的安全防护。配置完成后,保存设置并等待DNS传播(通常需24-48小时)。之后,使用在线SPF验证工具(如MXToolbox或SPF Checker)测试记录是否生效。输入Shopee邮箱域名后,工具会显示验证结果。如果结果显示”Pass”,则表示SPF记录设置成功,Shopee邮箱的邮件发送被授权。反之,如果出现错误,如”Syntactical Error”或”Multiple SPF Records”,需要检查记录格式是否规范。,确保仅有一条SPF记录,且字符串中不包含多余空格或拼写错误。

在配置过程中,常见问题包括服务器IP变更和兼容性问题。Shopee可能会更新其服务器列表,因此用户需定期检查SPF记录,必要时使用”include”指令动态引用Shopee官方更新。另一个风险是过度严格的设置:如果将”~all”改为”-all”(硬失效),邮件可能会被直接拒绝,导致合法邮件丢失。因此,建议Shopee邮箱初学者从软失效开始,逐步过渡。SPF记录与Shopee邮箱的其他安全机制(如DKIM和DMARC)结合使用,能进一步提升防护效果。比如,在添加SPF记录后,用户可设置DMARC策略来监控验证结果,生成报告,及时发现伪造尝试。通过逐步配置,Shopee邮箱的SPF记录设置能有效防止伪造钓鱼攻击,确保邮件安全可靠。

SPF记录防止伪造的机制与实际应用案例

SPF记录防止伪造的机制基于电子邮件验证流程,确保Shopee邮箱的邮件来源真实可靠。整个过程从邮件发送开始:当一封邮件声称来自Shopee域名时,接收服务器会执行SPF查询。它先提取发件人域名的DNS信息,检查是否存在SPF记录。如果有,服务器对比发送邮件的IP地址是否在授权列表中(如Shopee的服务器IP)。如果匹配,验证通过;如果不匹配,SPF验证失败,接收系统可能标记邮件为伪造或拒绝处理。这个机制的核心在于实时性,能在邮件传递前拦截可疑来源,从而保护Shopee邮箱用户免遭钓鱼诈骗。实际应用中,这种防护机制对Shopee至关重要,因为它能阻挡恶意分子冒充Shopee发送虚假促销或钓鱼链接。

SPF记录的实际效能体现在多个案例中。,在2022年的一次大规模攻击中,黑客试图伪造Shopee官方邮箱发送”账号异常”通知,诱骗用户点击恶意链接。但由于Shopee已部署完善的SPF记录,多数邮件供应商(如Gmail或Outlook)自动拦截了这些伪造邮件,失败率超过90%。这得益于SPF验证的严格逻辑:接收服务器会参考Shopee设置的失效策略(如~all),软失效时邮件被降权,用户收件箱中显示警告标志;硬失效时邮件直接被丢弃。SPF记录与Shopee邮箱的日志系统结合,能记录验证失败事件,帮助管理员分析攻击模式。比如,通过DMARC报告,Shopee邮箱所有者能查看SPF失败详情,识别潜在威胁源,并优化记录设置以增强防护。

SPF记录并非万全之策,用户需注意常见问题。,邮件转发可能破坏SPF验证,因为转发服务器的IP不在原始记录中。解决方法是调整SPF字符串,添加”redirect”或”include”子句,覆盖Shopee允许的第三方服务。另一个问题是DNS传播延迟或配置错误,导致SPF记录失效。调试工具如SPF Validator能帮助诊断;如果验证失败,用户应检查记录语法和IP覆盖范围。Shopee邮箱案例显示,定期审计SPF记录可避免这些问题,确保持续防止伪造。同时,结合其他安全措施(如双因素认证),Shopee邮箱能构建多层级防御体系。SPF记录的机制通过高效验证,显著减少Shopee邮箱的安全风险,是防范钓鱼诈骗的基石。

Shopee邮箱的SPF记录设置是防止电子邮件伪造和钓鱼攻击的关键手段,通过严格验证邮件来源确保安全。合理配置并维护SPF记录,不仅能保护用户隐私,还能提升Shopee品牌的可信度,建议所有用户定期检查和优化设置。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

相关文章

暂无评论...